A Agência de Segurança Nacional (a NSA, agência dos Estados Unidos responsável pelo acompanhamento e análise de informação a nível mundial) conseguiu encontrar uma maneira de esconder software-espião nos níveis mais profundos dos discos rígidos.

A Agência de Segurança Nacional (a NSA, agência dos Estados Unidos responsável pelo acompanhamento e análise de informação a nível mundial) conseguiu encontrar uma maneira de esconder software-espião nos níveis mais profundos dos discos rígidos.

O que lhe permite monitorizar e potencialmente espreitar a maior parte dos computadores no mundo, mesmo quando estes não estiverem conectados à rede Internet.

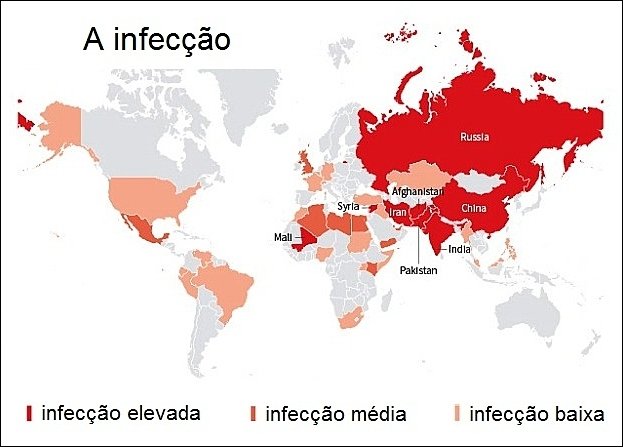

A fonte desta notícia? A produtora de software de segurança Kaspersky Lab, que afirma ter descoberto computadores com um ou mais desses programas-espiões em 30 Países diferentes. De acordo com a Kaspersky, a NSA teria começado a infectar computadores desde o ano de 2001, mas os seus esforços teriam aumentado a partir de 2008, ano da eleição do presidente Obama.

Segundo Kaspersky, isso “supera qualquer coisa conhecida em termos de complexidade e sofisticação técnica, e já existe há mais de duas décadas”.

Os pontos principais da descoberta são os seguintes:

- A NSA foi capaz de desenvolver um método para esconder software de

espionagem e sabotagem nos níveis muito profundos das unidades de disco

rígido - Foram encontrados computadores infectados em 30 Países diferentes, com um ou mais desses programas-espiões.

- Os principais “casos de infecção” foram encontrados no Irão, na

Rússia, no Paquistão, no Afeganistão, na China, no Mali, na Síria, no Yemen e na Argélia. - As infecções começaram a aparecer em 2001, mas aumentaram a partir de 2008, ano da eleição de Barack Obama.

- Os softwares são projectados para funcionar num computador mesmo sem

conexão com a internet, e até mesmo os produtores de alguns dos discos

rígidos não estão cientes de que tais programas foram “embutidos” nos

discos. - O trabalho da NSA é um avanço tecnológico sério: inclui a instalação dum software malicioso no código “escuro”,

conhecido como firmware, que é iniciado de cada vez que é ligado um computador.

Kaspersky se recusou a citar publicamente a Nação por trás desta campanha de espionagem, no entanto revelou que está intimamente relacionada com o Stuxnet, a arma cibernética sob o controle da NSA usada no ataque contra o enriquecimento de urânio no Irão. Adivinhar qual o País atrás disso não parece tão complicado…

Um ex-funcionário da NSA revelou à Reuters que a análise da Kaspersky está correta e que as pessoas que ainda trabalham para a agência de espionagem julgam este programas ser tão importante quanto o próprio Stuxnet. Um segundo ex-funcionário confirmou que a NSA tem desenvolvido essa técnica sofisticada para esconder software-espiões nos discos rígidos, mas também disse não tiver conhecimento de quais os projectos em que está a ser utilizada.

O porta-voz da NSA, Vanee Vines, disse que a agência está ciente do relatório da Kaspersky, mas prefere não comentar publicamente.

Kaspersky lançou os detalhes técnicos nos últimos dias, na tentativa de ajudar as instituições sujeitas à infecção a descobrir a presença de programas-espiões, alguns dos quais estão instalados desde 2001.

A reconstrução efectuada por Kaspersky mostra como a NSA pode trabalhar em discos rígidos vendidos por mais de uma dezena de empresas, abrangendo praticamente todo o mercado. Estas empresas são: Western Digital Corp, Seagate Technology Plc, Toshiba Corp, IBM, Micron Technology Inc e Samsung Electronics Co Ltd.

Western Digital, Seagate e Micron têm declarado não estar cientes do risco, Toshiba e Samsung recusaram comentar, IBM nem respondeu aos pedidos de esclarecimento.

A situação é delicada porque um ataque como aquele da NSA é possível apenas conhecendo o firmware, o código-fonte do disco rígido. Não é possível actuar sobre o disco rígido como fez a NSA sem conhecer o firmware ou apenas com as informações que são públicas.

E não está claro como a NSA pode ter obtido os códigos-fonte dos discos rígidos. O porta-voz da Western Digital, Steve Shattuck, disse que a sua empresa “nunca apresentou o seu código-fonte a qualquer órgão do governo”. Os outros fabricantes recusam-se a dizer se as informações sobre os seus códigos-fonte foram compartilhadas com a NSA.

O porta-voz da Seagate, Clive Oliver, diz que a empresa “tem medidas de segurança que impedem a manipulação ou a retro-engenharia do seu firmware ou de outras tecnologias desenvolvidas”.

O porta-voz da Seagate, Clive Oliver, diz que a empresa “tem medidas de segurança que impedem a manipulação ou a retro-engenharia do seu firmware ou de outras tecnologias desenvolvidas”.

O porta-voz da Micron, Daniel Francisco, argumenta que a empresa leva a segurança dos seus produtos a sério e que “não temos conhecimento de nenhum caso de códigos estranhos encontrados”.

Mas de acordo com ex-funcionários dos serviços de inteligência, a NSA teria muitas maneiras de obter o código-fonte das empresas de tecnologia, incluindo pedidos directos: se uma empresa quiser vender ao Pentágono ou outra agência do governo dos Estados Unidos, o Governo pode exigir uma inspecção de segurança para certificar-se de que o código-fonte é seguro.

Vincent Liu, sócio da empresa de consultoria de segurança Bishop Fox e ex-analista da NSA:

Não admitem, mas dizem “temos que fazer uma avaliação, precisamos do código-fonte”. No geral, é a NSA que efectua as avaliações e aí basta muito pouco para especular que os códigos obtidos sejam também guardados.

Kaspersky baptizou os autores do programa de espionagem “o grupo da equação”, dado que estes usaram fórmulas particularmente complicadas nos códigos de encriptação.

O grupo usou uma variedade de meios para espalhar o programa-espião, comprometendo sites jihadistas, infectando pendrive USB, CD e DVD, desenvolvimento um vírus para computador capaz de espalhar-se automaticamente chamado Fanny.

Fanny é semelhante ao Stuxnet, na medida em que emprega duas falhas não resolvidas no software, conhecidas como Zero Days.

Entretanto, na Suíça houve uma conferência pública com o chefe dos serviços segredo Markus Seiler.

Em Bellinzona, apresentado pelo Ministro do Interior do Ticino, Norman Gobbi, Seiler afirmou:

Hoje 80% dos e-mails fazer uma rápida parada em Washington e Londres, onde são copiados e arquivados. Apenas e-mails criptografados ou protegidos por medidas de segurança especiais escapam.

Ipse dixit.

Se não fosse por causa do Informação Incorrecta, espetava com o PC no ecoponto amarelo e ia semear batatas.

Krowler

Mais do mesmo, portanto…

Max, permite-me um pouco de propaganda:

https://inphinitorumdotcom.wordpress.com/2014/12/27/regin-uma-decada/

Livra estes tipos metem o focinho em todo o lado.

Ora ai esta uma parte do que eles denominam de dominio em todo o espectro.

Ficaram lixados com a Russia por esta os ter contrariado na questão da Síria.

Ficaram lixados com a Russia por o Chipre em momento de aflição ter aceitado a ajuda da Russia e se ter aproximado dela inclusivamente passar a permitir o estacionamento de meios militares.

Por fim e mais importante, a gota de água, não ter cedido na questão do Snowden o qual (embora muitos não se aprecebam) tem um papel importantissimo no rumo da historia do mundo dos ultimos tempos. Alguns suspeitavam da espionagem dos eua, poucos sabiam que era efectiva mas ninguem fazia ideia da sua extensão. Isto do Snowden foi um golpe profundo no orgulho e na maquina de espionagem dos eua dai que quando o queriam apanhar o imperio mostrou o seu musculo e obrigou todos os vassalos europeus a ajoelharem-se e a cumprir a sua vontade. Sabe-se agora que eles não são tão bons como se faziam passar, tinham era esta grande vantagem sobre todos os outros. Quando ela se começar a acabar vão ao charco dai andarem a estrebuchar tanto.

Teem duvidas que esta descoberta foi com base em informações do Snowden ?

EXP001

A revelação do Snowdem foi uma amostra programada para evitar maiores consequencias, totalmente programada pelos mesmos, o que quer dizer que a toca do coelho vai muito mais fundo.

Claro Ivan, mas serviu para abrir os olhos a muito boa gente. É obra hoje em dia.

Vou mais longe: acha que escândalos tipo Watergate seriam possíveis de acontecer hoje em dia?

Fica a pergunta.

Abraço

Nuno

http://www.hardware.com.br/noticias/2015-02/nao-ha-nenhuma-possibilidade-de-detectar-se-spware-da-nsa-esta-em-seu-disco-rigido.html

Bem pode-se começar por aí, já estive a ler alguns documentos de pessoal de TI e a coisa fica ainda mais complexa pois antes havia possibilidades de dar a volta pois os controladores eram parte analógicos agora é quase tudo digital, alguns já tinham antes de isto virar noticia tentado verificar esse tal .dll implementado no firmware.

Suspeitavam mas não passava disso. Isto já li nos forums dos nerds e pesssoal de ti (tecnologias de informação).

Ainda pensavam que seria( já que não encontravam resposta para o código) alguma protecção! Isto é pessoal ligado à indústria, assembladores, montadores fazem a vida de isso e querem os clientes satisfeitos.

Parece que afinal a tal "deve ser uma protecção" é exactamente o contrário.

Não levem a mal mas isto parece preservativo/camisinha com defeito.

Podia começar aqui a inumerar diversos aparelhos que possuem umas surpresinhas tipo tv's você vê/assiste é visto e assistido. E não é a webcam da smart tv. Você é a tv de outros. Ridiculo, talvez mas quem me disse para ver isso foi um amigo que trabalha na polícia. E não é que era verdade!

A comédia aqui é que nós arranjamos estes aparelhos(assim como escrevo num smartphone) para nos facilitar a vida e comunicar com quem queremos familiares, amigos, namorada etc…gastamos dinheiro nestas tretas e somos constantemente espiados pelas mesmas.

Como diria aquele psicopata polaco/polonês Bzr__(n recordo)_ vão ser vigiados e ainda por cima pagam.

Nuno

Ps: windows 10 será gratuito e fala e tudo, pois está bem(filme: "Her" não consegui ver até ao fim, estava rebentando os neurónios)

Há possibilidade, sim senhor! É compater as armas deles com as mesmas armas. Na informática não há nada que seja infalível! E por mais que se diga ou pense ainda é possível passar por invisível. É preciso saber-se trabalhar com os algoritmos e construir as ferramentas certas e não cair nas malhas da internet. Andar apenas e só na "profundidade"… Mas, reitero: para isso é preciso saber. Nada de windows ou de mac…

I'm using AVG protection for many years now, I'd recommend this product to you all.